34. Se dissimuler, se révéler – Nous verrons plus loin que l’identité stable joue un rôle à la fois hors-ligne et en ligne, comme substrat autour duquel viendra s’agglomérer l’ensemble des données à caractère personnel formant l’identité construite. Pour l’heure, nous évoquerons uniquement la présence en ligne. Lorsqu’un individu déploie des activités sur les réseaux, son identité stable est-elle connue de ceux qui mettent des contenus, des services à sa disposition oui qui échangent avec lui ? La réponse de principe est négative : l’identité est occultée (A). Ce n’est pas irrémédiable, et il est loisible aux internautes de révéler qui ils sont. Encore devront-ils convaincre leurs interlocuteurs (B).

A – L’identité occultée

35. L’architecture du transfert de données – Dans son ouvrage Code and other laws of cyberspace, M. Lessig insiste sur les conséquences juridiques des choix techniques et architecturaux réalisés par les ingénieurs à l’origine d’Internet 1. L’anonymat par défaut des internautes est en est une parfaite illustration.

[…] the Internet is built from a suite of protocols referred to collectively as “TCP/IP.”At its core, the TCP/IP suite includes protocols for exchanging packets of data between two machines “on” the Net. Brutally simplified, the system takes a bunch of data (a file, for example), chops it up into packets, and slaps on the address to which the packet is to be sent and the address from which it is sent. The addresses are called Internet Protocol addresses, and they look like this: 128.34.35.204. Once properly addressed, the packets are then sent across the Internet to their intended destination. Machines along the way (“routers”) look at the address to which the packet is sent, and depending upon an (increasingly complicated) algorithm, the machines decide to which machine the packet should be sent next 2.

Pour être transmis sur les réseaux, le paquet contenant une information à transmettre a donc besoin d’être « étiqueté » par deux données externes : l’adresse IP expéditrice, et l’adresse IP destinataire. Les adresses IP correspondent à des machines ou à des ensembles de machines connectées au réseau 3. Elles sont attribuées par les fournisseurs d’accès à Internet (FAI).

"The Internet: IP Addresses & DNS" - Code.org - CC BY NC ND

Le destinataire du paquet d’information n’a pas la possibilité de savoir à quel abonné est attribuée une adresse IP donnée à un moment donné : seul le FAI est capable de le dire. Il peut certes être contraint de révéler à la justice qui est cet abonné, et nous aurons l’occasion d’y revenir. Mais l’hypothèse reste exceptionnelle. L’anonymat est bien la règle, et cette règle correspond à un choix architectural délibéré :

This minimalism in the Internet’s design was not an accident. It reflects a decision about how best to design a network to perform a wide range over very different functions. Rather than build into this network a complex set of functionality thought to be needed by every single application, this network philosophy pushes complexity to the edge of the network—to the applications that run on the network, rather than the network’s core. The core is kept as simple as possible. Thus if authentication about who is using the network is necessary, that functionality should be performed by an application connected to the network, not by the network itself 4.

36. L’avantage technique : le caractère évolutif d’Internet – Permettre à n’importe quelle machine et à n’importe quel utilisateur humain de se présenter sur le réseau et d’y communiquer sans se soucier de son identité, c’est faire le choix d’une plasticité technique maximale, de nature à favoriser l’innovation. Les inventeurs des protocoles collectivement connus sous le nom de TCP/IP ont urni une boîte à outils, que d’autres ont employée par la suite en y superposant de nouvelles couches de protocoles. Les plus connus sont FTP pour le transfert de fichiers, SMTP pour l’envoi d’emails, HTTP pour la publication de documents contenant des liens hypertextes, autrement dit de pages Web 5. Encore un niveau plus haut, ces protocoles sont exploités par des navigateurs Internet, des objets connectés, des applications pour téléphones intelligents, et ainsi de suite. Il revient à ces couches supérieures du réseau de se soucier de qui envoie des paquets d’information sur Internet, et du contenu de ces paquets, dans la stricte mesure de ce que les concepteurs de ces couches supérieures auront décidé. Faire peser ces contraintes sur les couches profondes du réseau aurait réduit drastiquement la capacité des inventeurs du monde entier à en proposer de nouveaux usages 6.

37. L’avantage social : la liberté d’expression et de navigation – Héritiers de ces choix techniques fondateurs, la plupart des usages courant s ’Internet restent aujourd’hui anonymes. Mais comme le souligne M. Lessig, rien n’empêche techniquement d’aller contre cette tendance dans la conception des couches supérieures du réseau, voire même de modifier l’architecture profonde d’Internet. Est-ce souhaitable ? Les dangers de l’anonymat, aux yeux d’un juriste, sont évidents. Il facilite la commission d’infractions en toute impunité, et l’on pense aussitôt aux violations massives du droit d’auteur, ou aux multiples abus de la liberté d’expression que l’on constate chaque jour en ligne. Soulignons d’emblée, toutefois, que les autorités disposent de plusieurs moyens efficaces de briser l’anonymat, dont celui, déjà évoqué, qui consiste à forcer le fournisseur d’accès à Internet à rapprocher l’adresse IP d’un délinquant de son répertoire d’abonnés.

Ces levées ponctuelles d’anonymat sont largement préférables à une identification systématique et généralisée. Un arrêt rendu en 2011 par la cour d’appel de Hamm, en Allemagne, explique fort bien pourquoi. Cette juridiction avait été saisie par un psychothérapeute, mécontent de la note médiocre qui lui avait été attribuée par un ancien patient sur une plateforme de notation en ligne 7. Son recours a été rejeté, la juridiction estimant que l’obligation d’assortir une opinion particulière de son nom risquerait de conduire les individus à ne pas exprimer leurs opinions, par crainte de représailles. Elle ajoute que ce risque d’autocensure irait à l’encontre du droit fondamental à la libre expression 8.

La Cour européenne des Droits de l’Homme a formulé des remarques similaires au détour d’un arrêt rendu par sa Grande chambre en 2015 9. Des menaces et remarques diffamatoires avaient été placées en commentaires sous un article de presse, sur le site d’un journal estonien. Les propos tenus étaient nettement illicites, et la responsabilité de leurs auteurs méritait d’être engagée. L’essentiel de la discussion portait d’ailleurs sur la responsabilité de la société éditrice du site Internet. Constituent donc un obiter dictum les affirmations : « L’anonymat est de longue date un moyen d’éviter les représailles ou l’attention non voulue. En tant que tel, il est de nature à favoriser grandement la libre circulation des informations et des idées, notamment sur Internet ».

Des études empiriques vont dans le même sens. Elles démontrent que les internautes ont modifié leur comportement à la suite des révélations d’Edward Snowden relatives aux pratiques de surveillance massive par des agences de renseignement américaines. Deux articles, en particulier, décrivent ce « chilling effect » et s’attachent à le mesurer d’un point de vue statistique. L’une porte sur la tendance des internautes à s’autocensurer lorsqu’ils craignent d’être surveillés et estiment que les opinions politiques qu’ils souhaiteraient exprimer sont minoritaires 10. L’autre porte sur la simple consultation passive d’informations : elle démontre que la fréquentation des pages Wikipédia considérées comme « sensibles » (celles, notamment, liées à des thématiques terroristes) a diminué de manière significative depuis la révélation du programme Prism 11.

38. Identités virtuelles – Internet procure un anonymat par défaut de ses utilisateurs.

Extrait de la série télévisée "Friends", saison 2, épisode 24, 1995, dir Michael Lembeck.

En cela, s’oppose-t-il en totalité à l’existence « hors-ligne » ? Sans doute pas : échanger quelques mots avec ses semblables dans la rue, dans un bar, passer de petits contrats (acheter un journal par exemple) ne requiert pas de révéler son identité stable. De telles interactions sociales révèlent certes des éléments partiellement identifiants, comme l’apparence physique, mais l’internaute révèle aussi un fragment d’identification à travers son adresse IP. Nous verrons par la suite comment ces traces peuvent être exploitées pour découvrir quelle identité stable elles dissimulent. Pour l’instant, laissons de côté cette possibilité et postulons que la navigation et l’expression sont anonymes. La comparaison avec le monde « hors-ligne » a ses limites, et il faut reconnaître que l’anonymat est plus massivement et plus durablement présent en ligne. L’explication n’est pas seulement technique : elle est aussi culturelle. Si un individu fréquente assidument un club de discussion ou de lecture « hors-ligne », il lui sera rapidement demandé de se présenter. À ce moment, l’utilisation d’un pseudonyme fantaisiste serait certainement mal perçue ; l’utilisation d’un nom d’emprunt crédible quoique mensonger serait envisageable, m ais ne viendra que rarement à l’esprit des individus et, si elle est découverte, elle sera vécue comme une trahison par leurs interlocuteurs, provoquant des réactions d’incompréhension, voire d’hostilité. En ligne, l’anonymat et le pseudonymat sont facilement tolérés, voire recherchés. Dans certains espaces virtuels, cohabitent des intervenants sous leur nom propre et d’autres sous pseudonymes : c’est le cas des commentaires sous les articles de presse, ou de certains forums de discussion. D’autres forums en revanche, de même que la plupart des jeux vidéo en ligne, reposent sur une culture généralisée de l’anonymat. À l’exact inverse de notre club de lecture « hors-ligne », celui qui y interviendrait sous son véritable nom provoquerait la surprise, et sans doute l’incompréhension.

« Shifty » – par David Goehring – CC BY 2.0

La combinaison des facilités techniques et culturelles offertes par Internet pour recourir à l’anonymat et au pseudonymat produit de puissants effets psychologiques. C’est l’occasion, pour l’individu, de « faire comme si », pour quelques heures, il s’était débarrassé de son identité stable. M. Lessig décrit le choc culturel qu’a provoquée, chez les Américains, la proposition du fournisseur d’accès à Internet American Online (AOL) de naviguer, au sein de la communauté et des chats AOL, sous cinq identités différentes, qui pouvaient certes être attribuées chacune à un membre d’une famille, mais qui pouvaient également être toutes employées, alternativement, par le même individu.

So in AOL you were given a fantastic power of pseudonymity that the “code writers” of real space simply do not give. You could, of course, try in real space to live the same range of multiple lives, and to the extent that these lives are not incompatible or inconsistent, you could quite often get away with it. For instance, you could be a Cubs fan during the summer and an opera buff during the winter. But unless you take extraordinary steps to hide your identity, in real space you are always tied back to you.You cannot simply define a different character; you must make it, and more important (and difficult), you must sustain its separation from your original identity 12.

Une part de l’attrait d’Internet tient dans l’existence de ces espaces où l’on peut laisser son identité habituelle à l’entrée, comme un vêtement, pour la reprendre à la sortie. Néanmoins, ces individus devraient garder à l’esprit que leur « identité virtuelle » ne se détache pas totalement de leur identité civile. L’ensemble de ce qu’ils disent et font sous ces identités d’emprunts s’agglomère autour du noyau constitué par l’identité stable, sous forme de traces numériques, qui pourront être recensées et rattachées à eux par divers moyens qui seront examinés ultérieurement.

Il est temps d’examiner une hypothèse quelque peu différente : celle dans laquelle l’internaute, techniquement anonyme par défaut, souhaite faire usage de son identité stable. Il lui faudra alors convaincre ses interlocuteurs en ligne qu’il est bien celui qu’il prétend être. L’anonymat cesse d’être un atout et devient un obstacle, qu’il faut surmonter.

B – L’identité prouvée

39. Le besoin d’identité en ligne – Bien souvent, nous l’avons vu, l’internaute s’accommode de son anonymat. Mieux : il le recherche et le désire. Toutefois, le développement exponentiel du commerce électronique, des banques en ligne, des démarches administratives dématérialisées, des environnements numériques de travail, rendent nécessaire une « réidentification » ponctuelle de l’individu. Le droit d’accéder à certaines informations et à certains services, dans ces différentes hypothèses, n’est pas accordé à tout visiteur de manière indifférenciée. Il est réservé à certaines personnes, capables de faire la démonstration de leur identité stable. Elles seules ont le droit de consulter tel compte bancaire ou d’ordonner qu’il soit procédé à un virement ; de prendre connaissance d’un document couvert par le secret fiscal ; de lire des informations réservées aux employés d’une entreprise ou aux étudiants d’une université. La conclusion d’un contrat, quant à elle, n’appelle pas toujours une identification approfondie, ni hors-ligne — reprenons l’exemple de l’achat d’un journal au kiosque du coin — ni en ligne. Mais à côté des petits contrats de la vie quotidienne, il existe des conventions d’une importance substantielle, que l’on ne peut imaginer conclure sans avoir connaissance de la capacité de contracter, voire de l’identité civile complète de son partenaire.

Le besoin d’identification, d’ailleurs, est à double sens. La plateforme en ligne doit savoir, dans certaines hypothèses, qui est son utilisateur. Mais l’utilisateur doit s’assurer lui aussi qu’il traite bien avec la plateforme authentique, non avec un usurpateur. Les sites se faisant passer pour des marchands ou des établissements de crédit afin de dérober des données personnelles — au premier rang desquelles des données de paiement — sont malheureusement nombreux.

Or, nous l’avons vu, l’ensemble de protocoles appelé TCP/IP ne relie pas les expéditeurs ni les destinataires des paquets d’informations à des identités. Mais nous avons exposé également que ces tâches pouvaient être confiées à des protocoles supplémentaires, superposés au TCP/IP. Ces protocoles existent et visent, dans le vocabulaire informatique, à l’authentification 13. Ils reposent tous, nécessairement, sur le chiffrement.

40. Le chiffrement, « Janus aux deux visages » – Le chiffrement a souvent mauvaise presse. Il sert fondamentalement à rendre une communication entre deux personnes incompréhensible pour tout observateur extérieur à leur relation. Il est dès lors perçu par une partie du personnel politique et du grand public comme un moyen de planifier des actions criminelles, en particulier terroristes, en échappant à la surveillance des services judiciaires et de renseignement. Après avoir qualifié le chiffrement de « Janus aux deux visages » 14, M. Lessig écrit ainsi :

[…] encryption can serve two fundamentally different ends. In its “confidentiality” function it can be “used to keep communications secret.” In its “identification” function it can be “used to provide forgery-proof digital identities.”It enables freedom from regulation (as it enhances confidentiality), but it can also enable more efficient regulation (as it enhances identification) 15.

Dans sa fonction d’authentification, le chiffrement n’est donc pas l’adversaire du droit, mais plutôt son auxiliaire. Il permet de procéder aux « contrôles d’identité » en ligne. Il substitue à d’imparfaites « traces numériques », comme l’adresse IP, des mécanismes de nature à susciter une confiance bien plus élevée qu’on traite avec un tel individu, relié à telle identité stable. Il nous paraît fondamental de nous attarder suffisamment sur ces services indispensables rendus au droit par le chiffrement. Ces éléments seront cruciaux lorsque nous aborderons, plus loin, l’attitude générale (hostilité ou protection) que doit adopter le système juridique à l’endroit de ces techniques.

Pour comprendre comment il est possible à deux entités (personnes, entreprises) de communiquer sur Internet en s’assurant de leurs identités réciproques, il faut rappeler au préalable les grandes lignes de fonctionnement du chiffrement.

Le chiffrement « symétrique », déjà employé en Égypte ou dans la Rome antique, permet de rendre une communication entre A et B indéchiffrable par C en utilisant une « clé » unique, qui sert tout à la fois à chiffrer et à déchiffrer les contenus. Le système présente un inconvénient majeur : ladite clé ne peut pas voyager avec le message chiffré, car un tiers qui intercepterait ces deux éléments serait aussitôt en mesure de percer le secret. Ce système n’est donc acceptable que si la clé peut être communiquée par un canal sécurisé, par exemple par remise en mains propres entre A et B avant qu’ils s’éloignent et entament la communication. À l’heure d’Internet, une remise de clé symétrique pourrait par exemple s’effectuer par courrier postal avant que la communication ne s’établisse ensuite sur le réseau.

La découverte du système de chiffrement « asymétrique », par messieurs Diffie et Hellmann, au milieu des années 70, a constitué un progrès considérable. Il repose sur l’existence de fonctions mathématiques dites « à sens unique », qui sont très faciles à appliquer dans un sens, mais qu’il est extrêmement difficile d’exécuter en sens inverse… à moins de disposer d’une information supplémentaire, qualifiée en mathématiques de « brèche secrète ». Chaque utilisateur d’un chiffrement asymétrique va donc créer une paire de clés de chiffrement. La première clé est dite « clé publique », et peut être révélée par A au monde entier. Elle permettra à toute personne B qui souhaite envoyer un message secret à A d’y appliquer la fonction mathématique « à sens unique ». La seconde clé est dite « clé privée ». A ne va la révéler à personne. Elle constitue la fameuse « brèche secrète » qui lui permettra, et à lui seul, d’appliquer la fonction mathématique en sens inverse, c’est-à-dire de déchiffrer le message. Le génie de ce système, c’est qu’il permet à des personnes ne s’étant jamais rencontrées et n’ayant jamais communiqué « hors Internet » d’entamer immédiatement une communication chiffrée, en échangeant leurs clés publiques, tout en celant leurs clés privées. Un attaquant qui intercepterait les clés publiques ne pourrait rien en faire.

Encryption and public keys | Internet 101 | Computer Science | Khan Academy

Ces grands principes ayant été rappelés, nous pouvons décrire schématiquement la manière dont un individu peut faire la preuve de son identité stable. Encore faut-il au préalable que l’individu, qui sera le plus souvent à l’origine de la connexion, soit lui-même certain qu’il traite avec la bonne entité.

41. L’authentification de la plateforme – Le Transport Layer Security (TLS) est un protocole fréquemment employé lorsqu’il s’agit d’établir une connexion entre un client (la personne qui cherche à accéder à un service en ligne) et un serveur. Il sert à la fois à authentifier le serveur et à chiffrer le contenu des échanges. Il faut bien comprendre que ces deux fonctions sont indissociables : si la communication s’effectuait « en clair », il n’y aurait par exemple aucun moyen de s’assurer qu’un attaquant ne s’est pas interposé entre, disons, la banque et son client. Il suffirait à ce tiers hostile de se placer au milieu de l’échange, de l’écouter tout en le relayant, et il mettrait la main sur l’ensemble des données sensibles. Ce procédé est désigné, en sécurité informatique, sous le nom « d’attaque de l’homme du milieu ».

Pour qu’une plateforme communique avec ses utilisateurs de manière sécurisée, il faut donc qu’elle diffuse sa « clé publique ». Cette clé pourra être employée par le correspondant pour adresser à la banque, à l’administration, au commerçant, des données dont lui seul pourra prendre connaissance. Mais comment éviter qu’une fausse plateforme ne tende un piège à l’ensemble des internautes, en diffusant une autre clé publique ? Un nouvel acteur doit être intégré dans l’opération : un tiers de confiance appelé « autorité de certification ». Ces autorités sont des structures privées, qui ont pour mission d’échanger « hors-ligne » avec les plateformes qui souhaitent utiliser le protocole TLS. L’autorité s’assure (par des échanges téléphoniques, de courriers traditionnels…) de l’identité de la plateforme, et vérifie qu’elle est bien en train de correspondre avec d’authentiques représentants. Si tel est le cas, elle intègre la clé publique qui lui est présentée par la plateforme dans un document électronique, auquel elle applique son propre chiffrement. Le résultat de cette opération est un document numérique appelé « certificat », qui est placé sur le site Internet de la plateforme.

Lorsque le navigateur d’un internaute accède à un site tel que https://www.impots.gouv.fr, il prend connaissance du certificat. Il se tourne vers une autorité de certification et lui demande si ce certificat émane bien d’elle. L’autorité déchiffre le certificat, constate qu’il est authentique, et donne instruction au navigateur d’utiliser la clé publique de la plateforme pour établir une connexion sécurisée. C’est ainsi que l’on procède à la vérification des identités en ligne, s’agissant des administrations et grands acteurs privés susceptibles de recevoir la visite d’un large public.

42. L’authentification du visiteur – Une fois le dialogue sécurisé établi se pose la question qui nous intéresse à titre principal : comment vérifier l’identité du visiteur ? En France, il n’existe pas de système global d’identification « hors-ligne » suivi de la fourniture d’un certificat numérique individuel. Autrement dit, la procédure décrite pour vérifier l’identité des plateformes n’est pas transposée aux individus. La valeur identifiante d’un simple formulaire déclaratif, comme on trouve partout sur Internet, est presque nulle. Une telle déclaration unilatérale ne saurait suffire lorsque l’identification est un préalable à l’échange d’informations sensibles, ou à la conclusion d’opérations ayant des conséquences juridiques sérieuses.

Comme le rappelle l’Agence nationale de la sécurité des systèmes d’information (ANSSI), il est possible de s’assurer de l’identité d’un interlocuteur à l’aide de trois séries d’informations. On s’appuiera sur « quelque chose qu’il sait » (un identifiant, un mot de passe, une signature…), « quelque chose qu’il possède » (une carte à puce, une carte magnétique, un téléphone sur lequel est reçu un SMS…), ou « quelque chose qu’il est » (une caractéristique biométrique, comme une empreinte digitale ou une reconnaissance rétinienne) 16. Il faut souligner qu’aucun de ces procédés n’offre une sécurité parfaite. Le choix du facteur d’identification, et surtout le recours à un facteur isolé ou à une combinaison de plusieurs facteurs, modifie cependant la fiabilité du résultat de manière très significative. Ainsi, hors-ligne, exiger uniquement une signature autographe offre une sécurité très faible, car le savoir-faire nécessaire à l’imitation n’est pas d’un accès très difficile. Si l’on exige de surcroît la présentation d’une pièce d’identité, on ajoute deux tests supplémentaires : l’un basé sur « ce que l’individu possède » (a-t-il le document ?) et l’autre sur « ce qu’il est » (ressemble-t-il à la photographie ?).

En ligne, quel est le niveau d’exigence couramment constaté ? Le dispositif « France Connect » constitue un exemple intéressant. Il s’agit d’un système développé par les pouvoirs publics français et qui permet, après une identification en un point unique, d’accéder à un univers de services administratifs en ligne : consultation du solde de points du permis de conduire, simulation de retraite, accès au site à services multiples service-public.fr… Il suffit au citoyen d’exploiter un compte en ligne préexistant dont il disposerait auprès des impôts, de la sécurité sociale ou de La Poste 17. Ces trois derniers acteurs sont qualifiés de « fournisseurs d’identité » et transmettent au service auquel l’administré tente d’accéder un ensemble de six données « qui constituent son identité pivot, à savoir : son nom, son prénom, son sexe, sa date de naissance, son lieu de naissance, son pays de naissance » 18. Il s’agit bien de contrôler l’identité stable de l’internaute, de s’assurer de ses coordonnées sociales uniques. Or, comment crée-t-on un compte chez ces « fournisseurs d’identité » ? En utilisant des données préalablement reçues par courrier papier 19. Sur impots.gouv.fr, il faut combiner des données issues de la dernière déclaration de revenus (numéro fiscal et numéro de déclarant en ligne) et avis d’impôt sur le revenu (revenu fiscal de référence) 20. Toutefois, la prise de contrôle par un pirate de l’adresse email du contribuable suffira à accéder aux données fiscales (et à l’ensemble de l’espace France Connect), en utilisant successivement les champs « numéro fiscal oublié » puis « mot de passe oublié ». Il ne s’agit pas, toutefois, d’une maladresse de la part de l’administration, mais bien d’un arbitrage conscient et délicat entre robustesse du système et facilité d’emploi pour les usagers. Encourager le développement des formalités administratives en ligne supposait sans doute de ne pas imposer aux citoyens des procédures d’authentification trop lourdes et trop pénibles.

Les acteurs privés exigeants en matière de sécurité comme les banques commencent par fournir des identifiants en mains propres ou par courrier postal. Puis, pour la passation d’opérations sensibles comme des virements à des nouveaux bénéficiaires, elles ajoutent un facteur supplémentaire d’identification, généralement la fourniture d’un code reçu par SMS ou affiché dans une application pour téléphone intelligent 21.

S’agissant du commerce en ligne, la vérification de l’identité stable de l’individu est bien plus laxiste. Comme nous le verrons lorsque nous envisagerons le droit des contrats à l’ère numérique, le commerçant se contente généralement d’une déclaration unilatérale d’identité, qui peut être purement fantaisiste. S’il s’agit de livrer un bien physique, il peut compter, dans une certaine mesure, sur la nécessité de fournir une adresse postale réelle. Surtout, dans tous les cas où l’internaute doit payer, le mode de paiement est susceptible de créer un lien avec son identité stable. Nous verrons cependant que ce lien est ténu : le paiement du prix peut avoir été offert à l’internaute par un tiers, qui fournira ses données de paiement mais ne sera pas le contractant à strictement parler ; surtout, les données de paiement peuvent avoir été dérobées. L’identité est donc mal révélée par le fonctionnement du commerce électronique.

Un exemple de compte certifié sur Twitter – capture d’écran twitter.fr

Rappelons enfin que la plupart des services gratuits sur Internet ne procèdent à aucun lien sérieux entre l’identité prétendue et la véritable identité stable de l’internaute. Ainsi, sur le réseau social Twitter, chacun peut afficher les nom et qualité de son choix. Seuls les comptes rattachés à des institutions ou à des célébrités font l’objet d’une vérification, par l’intermédiaire de procédés « hors-ligne » : ils sont signalés par une petite coche blanche sur fond bleu. Les autres permettent librement l’utilisation de pseudonymes, mais présentent aussi le risque d’usurpation de l’identité d’un autre individu.

43. La protection pénale de l’identité numérique – Le fait que l’on puisse brandir, sur les réseaux, une identité existante, mais qui n’est pas la sienne, est de nature à gravement perturber l’ordre social. C’est pourquoi un tel comportement a été incriminé à l’article 226-4-1 du Code pénal :

Le fait d’usurper l’identité d’un tiers ou de faire usage d’une ou plusieurs données de toute nature permettant de l’identifier en vue de troubler sa tranquillité ou celle d’autrui, ou de porter atteinte à son honneur ou à sa considération, est puni d’un an d’emprisonnement et de 15 000 € d’amende.

Cette infraction est punie des mêmes peines lorsqu’elle est commise sur un réseau de communication au public en ligne.

Ce texte est issu d’une loi du 14 mars 2011 22. Auparavant, les usurpations d’identité n’étaient sanctionnées que lorsqu’elles entraient dans le champ d’application de l’article 434-23 qui dispose :

Le fait de prendre le nom d’un tiers, dans des circonstances qui ont déterminé ou auraient pu déterminer contre celui-ci des poursuites pénales, est puni de cinq ans d’emprisonnement et de 75 000 euros d’amende.

Nonobstant les dispositions des articles 132-2 à 132-5, les peines prononcées pour ce délit se cumulent, sans possibilité de confusion, avec celles qui auront été prononcées pour l’infraction à l’occasion de laquelle l’usurpation a été commise.

Est punie des peines prévues par le premier alinéa la fausse déclaration relative à l’état civil d’une personne, qui a déterminé ou aurait pu déterminer des poursuites pénales contre un tiers.

Par conséquent, avant la loi de 2011, « […] l’usurpation du nom d’une personne n’ayant pas pour effet d’entraîner d’éventuelles poursuites pénales à son encontre échappait à toute condamnation, tout comme le fait d’emprunter non pas le nom d’un tiers, mais d’autres éléments se rapportant à lui tels qu’une adresse électronique, un nom de domaine, un pseudonyme utilisé sur une plateforme d’échanges, etc 23. Lorsque ces éléments d’apparence secondaire pointent vers une identité stable (« …données de nature à l’identifier… »), il est justifié de leur accorder une protection.

L’article 226-4-1 du Code pénal a déjà été appliqué, par exemple, à une personne ayant créé de faux profils Facebook au nom d’autrui, au contenu diffamatoire 24, ou à celle ayant pris le contrôle du site Internet d’une personnalité politique pour y afficher de faux communiqués présentés comme authentiques 25. On remarquera que l’usurpation d’identité s’accompagne souvent d’une autre infraction : dans le premier exemple, la diffamation ; dans le second, l’introduction dans un système automatisé de traitement de données 26. Quant à l’usurpation d’identité numérique qui viserait par exemple à prendre le contrôle d’une interface bancaire pour y procéder à un virement à son bénéfice, il s’agirait d’une escroquerie, celle-ci étant définie par l’article 313-1 du Code pénal comme :

« le fait, soit par l’usage d’un faux nom ou d’une fausse qualité, […] de tromper une personne physique ou morale et de la déterminer ainsi, à son préjudice ou au préjudice d’un tiers, à remettre des fonds, des valeurs ou un bien quelconque, à fournir un service ou à consentir un acte opérant obligation ou décharge ».

Enfin, dans les rapports avec l’administration en ligne, l’article 433-19 du Code pénal pourrait trouver à s’appliquer :

Est puni de six mois d’emprisonnement et de 7 500 euros d’amende le fait, dans un acte public ou authentique ou dans un document administratif destiné à l’autorité publique et hors les cas où la réglementation en vigueur autorise à souscrire ces actes ou documents sous un état civil d’emprunt :

1° De prendre un nom ou un accessoire du nom autre que celui assigné par l’état civil ;

2° De changer, altérer ou modifier le nom ou l’accessoire du nom assigné par l’état civil.

44. La carte d’identité électronique : prouver mieux ? – En dépit de cet arsenal pénal, qui semble assez complet, un rapport gouvernemental sur la cybercriminalité présente le chiffre très impressionnant de 300 000 usurpations d’identité par an, dont la plupart en ligne. À cela s’ajoutent des dégâts invisibles et difficilement quantifiables : les usages numériques dont la croissance sera ralentie, voire empêchée, faute de mécanismes d’identification suffisamment fiables en ligne.

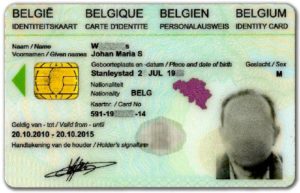

Dans un tel contexte, certains pays adoptent des solutions censées procurer à la fois un haut niveau de fiabilité, et un très large éventail d’utilisations en ligne. C’est notamment le cas des cartes d’identité électroniques, mises en place dans des pays tels que la Belgique, l’Espagne, le Portugal, l’Italie, la Suède, la Finlande, l’Estonie, la Lituanie ou encore Monaco 27.

Une carte d’identité belge, avec sa puce.

Il s’agit d’un titre d’identité qui sert à la fois « hors-ligne » et « en ligne ». Les citoyens belges, par exemple, insèrent cette carte dans un lecteur connecté à leur ordinateur afin d’accéder à leur espace fiscal en ligne ou à leur dossier médical 28. La puce contient des « certificats » du même type que ceux qui sont octroyés aux plateformes dans le cadre de l’utilisation du protocole TLS 29 L’État joue le rôle d’autorité de certification et fournit aux tiers qui traiteraient, en ligne, avec un citoyen belge, une preuve solide de leur identité, grâce au chiffrement. Ces certificats peuvent également servir à apposer une signature électronique sur un document.

Naturellement, il ne suffit pas d’insérer la carte dans le lecteur pour s’en servir. Un deuxième facteur d’authentification est requis, afin qu’une carte dérobée ne puisse être employée. Le choix des autorités belges s’est porté sur un code PIN, d’une longueur maximale de 16 chiffres, avec blocage de la carte si trois codes incorrects sont saisis à la suite. Un système d’opposition en cas de perte ou de vol complète le dispositif, sur un modèle général dont on aura compris qu’il est calqué sur les cartes bancaires. Le choix d’un code PIN semble judicieux, à l’heure où l’authentification biométrique, et notamment par empreinte digitale, se développe à vive allure, notamment pour déverrouiller les téléphones intelligents. La CNIL rappelle « qu’il est possible de se procurer, sur de nombreux sites Internet et à faible coût, des « kits » permettant de relever des empreintes digitales ; que plusieurs études ont permis de démontrer la possibilité de frauder en trompant le lecteur d’empreintes grâce à un « faux doigt » 30. Une personne dont les empreintes auraient été dérobées, dans un monde où ces traces serviraient de sésame généralisé en ligne et hors-ligne, se trouverait dans une situation inextricable. Un code PIN ou un mot de passe perdu ou volé peut toujours être renouvelé ; l’extrémité de l’index est irremplaçable. De même, il faut approuver le choix des autorités belges d’avoir stocké les informations sensibles sur chaque carte considérée individuellement, plutôt que de constituer une base de données centralisée qui serait interrogée à distance à chaque fois qu’un citoyen demande à être identifié. En effet, une telle base de données constituerait une cible de choix pour des pirates.

La France ne dispose pour l’heure d’aucune forme de carte d’identité destinée à une utilisation en ligne. En revanche, elle a précisément décidé de constituer un gigantesque fichier rempli d’informations biométriques. Au prétexte de sécuriser les demandes de délivrance et de renouvellement des titres d’identité traditionnels, un décret du 28 octobre 2016, dit « TES » pour « titres électroniques sécurisés », a décidé de la fusion des bases de données relatives aux cartes d’identité et aux passeports 31. Le Conseil national du numérique (CNNum) a rendu un avis dans lequel il souligne à la fois l’intérêt que suscitera un tel fichier pour les agresseurs extérieurs, et les risques qu’un gouvernement ne décide de détourner les finalités de ce gisement de données, pour le livrer à la police ou aux services de renseignement. Le CNNum écrit par exemple : « Au regard de l’avis exprimé par la CNIL, le Conseil s’interroge sur la possibilité laissée par le décret d’utiliser un dispositif de reconnaissance faciale à partir de l’image numérisée de la photographie. Sur ce point, il importe de noter que les services de polices nationale et judiciaire, de gendarmerie et de renseignement peuvent d’ores et déjà accéder — aux termes de l’article 4 du décret — à l’image numérisée de la photographie enregistrée dans la base “pour les besoins exclusifs de leurs missions de prévention et de répression des atteintes aux intérêts fondamentaux de la Nation et des actes de terrorisme” » 32. Le CNNum demande donc, à juste titre, que les données de chaque individu soient stockées sur sa carte et là seulement : ce choix architectural permet des contrôles d’identité efficaces, tout en répondant aux autres objections.

45. La carte d’identité électronique : prouver moins ? – Les autorités belges ont évité ce piège de la base de données centralisée en concevant leur titre d’identité électronique. Cela ne suffit pas à apaiser toutes les craintes. La branche belge de la Ligue des droits de l’Homme a rendu un rapport appelant à la plus grande vigilance dans le développement de ces technologies 33. L’un de ses principaux reproches est le suivant : alors que présenter une carte d’identité classique était un geste sortant de l’ordinaire, il risque de devenir banal et quotidien si l’accès à de nombreux services en ligne y est conditionné. On allumerait son ordinateur et, dans la foulée, on y insérerait sa carte électronique, divulguant sans cesse l’essentiel de son identité stable à des interlocuteurs publics, mais aussi privés. Cette crainte n’est pas sans fondement. Ce n’est pas parce qu’il devient possible de délivrer une preuve solide de son identité stable que cela est toujours souhaitable. Si l’anonymat permanent n’est pas une solution viable, l’identification permanente ne l’est pas davantage. Personne n’accepterait de se promener en permanence avec sa carte d’identité épinglée à la poitrine.

Entre ces deux situations extrêmes, M. Lessig estime que les autorités publiques devraient promouvoir des solutions de « moindre identification ». L’auteur décrit le problème de l’identification excessive à partir de l’exemple d’un citoyen américain se présentant à un caissier avec de l’alcool. Il doit justifier être âgé de plus de 21 ans, et présente par conséquent un permis de conduire, qui fournit l’information demandée — le porteur a plus de 21 ans — mais bien davantage encore : l’âge exact, le nom, l’adresse et même, dans certains États fédérés, le numéro de sécurité sociale du client 34. S’agissant de l’identité en ligne, il imagine un système bien plus fin.

The virtual wallet would be different. If you need to authenticate your age, the technology could authenticate that fact alone—indeed, it could authenticate simply that you’re over 21, or over 65, or under 18,without revealing anything more. Or if you need to authenticate your citizenship, that fact can be certified without revealing your name, or where you live, or your passport number. The technology is crafted to reveal just what you want it to reveal, without also revealing other stuff.(As one of the key architects for this metasystem, Kim Cameron, described it: “To me, that’s the center of the system”. And, most importantly, using the power of cryptography, the protocol makes it possible for the other side to be confident about the fact you reveal without requiring any more data.

Les utilisateurs de téléphones intelligents sont aujourd’hui accoutumés à un système « d’autorisations » de plus en plus fines. Il leur permet d’accorder ou de refuser l’accès d’une application donnée à leur carnet de contacts, à leur géolocalisation… L’idée d’accorder à des interlocuteurs en ligne un accès clair et plus ou moins profond à des couches de l’identité stable est séduisante. Certes, les défis techniques à relever ne manquent pas. Par exemple, les citoyens devraient être en mesure de vérifier que le logiciel qui accède aux informations d’identité et les transmet agit conformément à ce qu’il prétend. Cela implique notamment que son code source soit public, afin qu’il soit expertisé par les membres de la société civile disposant des compétences nécessaires. À supposer que ces difficultés soient surmontées, le résultat ouvrirait d’immenses possibilités en matière de réglementation. Prenons l’exemple des contenus pour adultes. Il est actuellement très facile au jeune public d’y accéder, ce qui entraîne de lourdes conséquences psychologiques, si l’on en croit les spécialistes 35. Si les internautes pouvaient ne pas révéler leur identité complète — ce à quoi l’on imagine bien qu’ils seraient réticents -, mais seulement le fait qu’ils ont ou pas dépassé l’âge de la majorité, il deviendrait socialement acceptable que l’État bloque les sites ne prévoyant pas cette révélation. En revanche, pour consulter son avis d’imposition, il faudrait toujours révéler son identité stable dans son entier.

Nous avons jusqu’ici considéré les rapports entretenus par le numérique avec les seuls éléments de l’identité stable. Il est temps d’élargir notre propos, en montrant comment les nouvelles technologies permettent d’agglomérer, autour de cette identité stable, une nuée de renseignements qui, pris isolément, sont moins identifiants. Rassemblés, ils forment cependant de l’individu un véritable « double numérique », parfois fidèle, parfois mensonger ; parfois précis, parfois illisible. Quoi qu’il en soit, nul ne peut plus ignorer l’existence de son avatar de chiffres et d’électrons (II).