275. Le poids du commerce électronique – Le chiffre d’affaires du commerce électronique pour l’année 2016 s’établit à 72 milliards d’euros : le double de ce qu’il représentait à peine cinq ans plus tôt 1. Cette impressionnante statistique laisse pourtant de côté les contrats de prestation de service conclus en contemplation d’une contrepartie non monétaire, comme l’accès à des données personnelles. On imagine que des échanges économiques d’une telle ampleur ne pourraient avoir lieu sans le soutien d’un droit de la preuve parfaitement adapté, manié par les professionnels avec la plus grande rigueur, de sorte qu’il soit toujours possible de démontrer en justice que telle convention affichant tel contenu a été conclue entre telles parties 2. Est-ce bien le cas ?

Le droit français s’est attaché à fournir les textes nécessaires. Le droit de la preuve littérale fut d’abord refondu par une loi du 13 mars 2000 portant adaptation du droit de la preuve aux technologies de l’information et relative à la signature électronique 3, loi complétée par un décret d’application relatif à la signature électronique 4. Dès lors, il devenait possible d’utiliser un écrit numérique aussi bien qu’un écrit papier… du moins lorsqu’un écrit était exigé à titre de preuve, et non érigé en condition de validité. Cette ultime infériorité de l’écrit électronique fut rapidement gommée : une loi du 21 juin 2004 pour la confiance dans l’économie numérique permit qu’on l’utilisât y compris lorsqu’il était requis ad validitatem 5. Le même texte donna naissance à un chapitre du Code civil consacré aux contrats électroniques. Ledit chapitre fut remanié et complété par une ordonnance du 16 juin 2005 relative à l’accomplissement de certaines formalités contractuelles par voie électronique 6. Enfin, la récente réforme du droit des contrats déplaça les textes dans le plan du Code, sans en altérer la substance 7.

Ce vaste arsenal législatif et réglementaire est-il propre à procurer une parfaite sécurité juridique aux professionnels et consommateurs désireux de conclure des transactions par voie électronique ?

276. Preuve par le client – Nous avons déjà vu selon quelles modalités les volontés de l’offrant et de l’acceptant sont supposées se rencontrer sur le terrain électronique 8. Après cela, « L’auteur de l’offre doit accuser réception sans délai injustifié et par voie électronique de la commande qui lui a été ainsi adressée » 9. Chacun se souvient avoir reçu un tel message électronique, après une commande, dans un délai qui ne dépasse généralement pas quelques secondes : cette brièveté manifeste l’automatisation totale du procédé dans les grandes enseignes du commerce en ligne. La doctrine souligne que cet accusé de réception pourra servir de preuve au client, au cas où son partenaire refuserait de s’exécuter, en niant l’existence du contrat 10. Est-ce aussi simple ? Tout d’abord, le législateur n’a pas indiqué quelle sanction il entendait voir appliquer au cybermarchand qui négligerait d’envoyer de tels accusés de réception. Si un client suit toutes les étapes du processus de commande, mais ne reçoit ensuite aucun accusé, que pourra-t-il faire ? Pour démontrer que son partenaire contractuel est fautif de ne lui avoir rien envoyé, il faudra qu’il prouve qu’il y avait contrat… ce qui était précisément l’objet du document non reçu 11! Le recours à des captures d’écran, parfois suggéré, pose de multiples problèmes : l’écran qui récapitule le contenu du panier et précède le second et dernier clic ne démontre rien ; l’écran suivant se contente souvent de féliciter l’acheteur pour le succès de « la commande », sans détailler son contenu. Surtout, ces captures d’écran sont très aisément falsifiables 12. C’est pourquoi il a été proposé, à juste titre, de rendre obligatoire le caractère entièrement automatisé et quasi instantané des envois d’accusés de réception. Si telle est la pratique des plus grandes enseignes, on peut craindre qu’elle n’ait pas été adoptée par l’intégralité des 204 000 sites marchands français 13. Les services de la répression des fraudes devraient pouvoir procéder à des tests de commande. Si ce problème des accusés de réception était résolu, les clients disposeraient contre les vendeurs ou prestataires indélicats d’un document écrit, émanant de l’autre partie, ce qui écarterait toute difficulté probatoire les concernant 14.

277. Preuve par le marchand ou la plateforme – Mais qu’en est-il du problème inverse : celui de la preuve que devrait rapporter un commerçant en ligne ou une plateforme ? La question n’est pas sans intérêt. Que l’on songe au client qui nie avoir passé le contrat dont le cybermarchand se prévaut. Plusieurs explications sont possibles. Premièrement : il est de mauvaise foi, et cherche seulement à ne pas exécuter son engagement. Deuxièmement : le contrat n’existe effectivement pas, par exemple faute de deuxième clic, mais le commerçant en ligne prétend le contraire. Troisièmement : une personne a usurpé l’identité du client apparent pour passer la commande : le marchand va alors alléguer l’existence d’un contrat contre ledit client apparent, qui va devoir se défendre. Dans cette dernière hypothèse, le problème de preuve rejoint la question de l’imputabilité du contrat électronique, particulièrement épineuse : comment savoir qui tient la souris 15 ?

Il est assez naturel d’imaginer que les règles gouvernant les questions de preuve des contrats électroniques sont à puiser dans les réformes récentes, précédemment décrites, et dont l’objectif affiché était de faire basculer le droit des obligations français dans l’ère du numérique. La réalité est tout autre : la preuve littérale électronique est largement délaissée (1). Ce sont des modes de preuve anciens, dits « imparfaits », qui occupent la plus grande place en pratique (2).

1 – La place marginale de la preuve littérale électronique

278. Preuve littérale – L’idéal, pour un commerçant en ligne, serait d’être en mesure de se prévaloir d’une preuve littérale. Une telle preuve est en effet requise lorsque la transaction porte sur une valeur supérieure ou égale à 1500 euros ; de plus, quelle que soit la valeur en litige, il ne peut être prouvé contre ou outre un écrit que par écrit 16. Ce dernier «[…] consiste en une suite de lettres, de caractères, de chiffres ou de tous autres signes ou symboles dotés d’une signification intelligible, quel que soit leur support » 17. À une conception matérielle, physique, de l’écrit et du support papier, qui fut la nôtre des millénaires durant, on a en effet récemment substitué une acception bien plus large, basée sur le sens, l’intelligibilité. Peu importe que l’information soit fixée sur un support à l’aide d’encre, ou qu’elle circule par voie hertzienne, par satellite ou le long de fils de cuivre.

Cette belle pétition de principe, selon laquelle tous les supports se valent, ne peut cependant occulter plusieurs difficultés majeures 18. D’abord, l’information sous forme électronique est souvent stockée sur des supports qui en permettent la modification instantanée, illimitée et discrète 19 . Ensuite, nous avons déjà souligné les redoutables difficultés qui tiennent à l’identification en ligne des individus.

279. Écrit électronique et signature électronique – L’article 1366 du Code civil tente de répondre à ces préoccupations : « L’écrit électronique a la même force probante que l’écrit sur support papier, sous réserve que puisse être dûment identifiée la personne dont il émane et qu’il soit établi et conservé dans des conditions de nature à en garantir l’intégrité ».

Dire cela change tout, tant il est difficile en pratique de réunir de telles conditions. Il existe bien un moyen : la signature électronique. Après avoir tenté de fusionner, en une définition unique, toutes les formes d’écrit, le Code civil essaie d’envelopper de même, en un seul mouvement, le concept de signature. L’art. 1367 1 pose sobrement : « La signature nécessaire à la perfection d’un acte juridique identifie son auteur. Elle manifeste son consentement aux obligations qui découlent de cet acte […]. ». L’alinéa 2 entreprend ensuite d’adapter la notion au monde numérique : « Lorsqu’elle est électronique, elle consiste en l’usage d’un procédé fiable d’identification garantissant son lien avec l’acte auquel elle s’attache. La fiabilité de ce procédé est présumée, jusqu’à preuve contraire, lorsque la signature électronique est créée, l’identité du signataire assurée et l’intégrité de l’acte garantie, dans des conditions fixées par décret en Conseil d’État. ».

280. Désaffection pratique pour la signature électronique « présumée fiable » – Le décret a été pris et renvoie largement à un règlement européen 20. Concrètement, le système rend nécessaire le recours à un tiers certificateur, et à un chiffrement asymétrique avec utilisation d’une paire de clés publiques et privées 21. Nous avons déjà présenté ces techniques, qui sont au fondement des procédés d’identification les plus fiables sur Internet. Elles sont employées dans le Transport Layer Security (TLS) pour s’assurer que la connexion est établie avec un site authentique et non avec un usurpateur 22. À l’heure actuelle, deux raisons s’opposent à leur utilisation quotidienne dans le commerce électronique.

La première est d’ordre technique. Rappelons-nous comment une banque, une administration ou un webmarchand obtient un certificat TLS : son identité est vérifiée hors-ligne par un tiers de confiance, qui se fait présenter les documents nécessaires. La confiance ainsi obtenue est propagée en ligne dans un second temps. En France, du côté des utilisateurs des plateformes, ces procédures n’ont été appliquées qu’à des professionnels de certains secteurs, notamment celui des marchés publics 23. Les individus ordinaires ne disposent d’aucune clé de chiffrement issue d’une telle procédure d’identification, et ne peuvent donc pas s’en servir pour signer. En Belgique par exemple, nous avons expliqué que l’État avait joué le rôle du tiers de confiance, en fournissant à ses administrés une carte d’identité électronique contenant une clé de chiffrement personnelle précisément destinée à la signature de contrats 24.

Mais même alors subsiste le second problème, qui relève des stratégies commerciales. Dès que le processus de conclusion de la transaction en ligne est un tant soit peu alourdi, le « taux de conversion » baisse, car des clients éventuels sont découragés. Par paresse ou incompétence, ils abandonnent le processus de commande. Les professionnels du commerce en ligne préfèrent se contenter de preuves bien plus frustes, et du risque contentieux qui les accompagne, s’il en résulte une hausse du chiffre d’affaires 25. En faveur de cet arbitrage, il faut ajouter que la mise en place de signatures chiffrées représente un coût, qui serait parfois sans rapport avec le faible montant des transactions passées.

Ainsi, dans le domaine du commerce en ligne destiné au grand public, personne n’a recours à la signature électronique présumée fiable 26. Le « double clic » utilisé par le client des grandes enseignes de la vente sur Internet ne peut en aucun cas s’analyser comme une signature électronique présumée fiable au sens du Code civil. La Commission des clauses abusives a d’ailleurs relevé que : « diverses conditions générales confèrent à l’acceptation par “double clic” la même valeur qu’une signature électronique, sans autre précision, alors qu’un tel processus contractuel ne répond pas nécessairement aux exigences du décret du 30 mars 2001 relatif à la signature électronique, de telle sorte qu’en laissant croire au consommateur qu’il est présumé engagé par une signature ne répondant pas aux exigences légales, une telle stipulation est de nature à créer un déséquilibre significatif à son détriment » 27.

281. Des signatures électroniques à fiabilité démontrée ? – Afin de présenter les textes applicables, nous sommes partis de l’écrit électronique, avons relevé qu’il doit offrir certaines garanties de fiabilité, constaté que ces garanties de fiabilité peuvent résulter de l’apposition d’une signature électronique fiable, et exposé que cette fiabilité est présumée en cas de respect des prévisions d’un décret pris en Conseil d’État. Remontons à présent ces textes en sens inverse. Il est acquis que la conclusion d’un contrat électronique sur une plateforme de type Amazon, FNAC, ou Rue du commerce n’obéit pas aux exigences du décret. Il pourrait néanmoins s’agir d’une signature électronique, s’il est malgré tout démontré par la partie qui s’en prévaut que le procédé d’identification employé était fiable 28. La plupart des commandes passées à partir d’un ordinateur relié à Internet reposent sur la création d’un compte utilisateur, auquel est associé un mot de passe. Ce mot de passe pourrait-il être assimilé à une forme de signature électronique ? Cela semble exclu : il relie l’acte passé non pas à une personne identifiée, mais à un compte utilisateur, dont seule l’adresse email fait l’objet d’une vérification à la création 29. L’intitulé de cette adresse email peut ne contenir aucune référence au nom de l’utilisateur réel, voire afficher le nom d’une tierce personne physique. Il en va de même des champs « nom » et « prénom » du compte utilisateur, qui sont purement déclaratifs. Enfin, il est généralement possible de laisser indéfiniment active l’identification du compte sur un poste informatique donné, de sorte que le mot de passe n’aura plus à être fourni lors des prochaines commandes passées depuis ce poste. Décidément, un tel procédé n’évoque en rien la signature électronique voulue par le législateur.

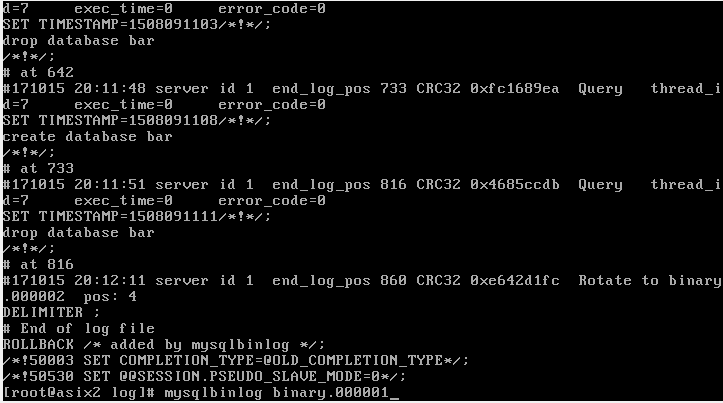

Ne pourrait-on être en présence, malgré l’absence de signature à proprement parler, d’un écrit électronique au sens de l’article 1366 du Code civil ? Rappelons que ce texte exige notamment « que puisse être dûment identifiée la personne dont il émane ». Il faudrait donc que le cybermarchand puisse produire un document émanant de son client. Or, il n’en dispose pas 30. Le double clic va laisser une trace dans les serveurs informatiques de cette entreprise. Ce qu’il sera possible de produire, c’est un extrait du journal interne du serveur, un fichier que les informaticiens désignent habituellement par le terme anglais de log. Émanant de la personne même qui entend apporter une preuve, ce document ne peut être considéré comme un « écrit électronique ».

Extrait de la série télévisée Silicon Valley, saison 5, épisode 5, 2018, dir. Mike Judge.

282. La chaîne de blocs : une preuve d’avenir ? – Il n’est pas possible d’aborder la question des preuves numériques sans évoquer la « chaîne de blocs » ou blockchain, une technologie qui provoque actuellement une intense curiosité doctrinale 31.

Elle a pu être définie comme suit :

La blockchain est une technologie de stockage et de transmission d’informations, fonctionnant grâce à un système distribué et des procédés cryptographiques. Ce grand journal public, contenant l’historique de tous les échanges effectués entre les utilisateurs depuis sa création, est partagé et constamment vérifié ; son mode de gouvernance, par consensus distribué, le rend en principe infalsifiable. Chaque utilisateur peut ainsi participer à son bon fonctionnement en vérifiant la validité de la chaîne de blocs de transactions et prendre connaissance des transactions effectuées, ce qui en garantit la publicité et la traçabilité 32.

Le seul texte français qui y fait actuellement référence la dénomme « dispositif d’enregistrement électronique partagé » 33. L’origine de la blockchain est à rechercher dans la monnaie électronique Bitcoin. Savoir qui possède ces devises et pour quel montant revient à tenir un registre mondial, permanent, et exhaustif des transactions en bitcoins. Deux grandes méthodes sont alors envisageables. La première, classique, consiste à s’en remettre à un tiers de confiance déterminé. La seconde, innovante, dissémine dans les machines de milliers d’utilisateurs des automatismes associés à des techniques de chiffrement, capables de se coordonner sans la moindre intervention centralisée pour stocker des morceaux du journal et en vérifier l’intégrité à tout instant. La confiance n’est plus localisée ni personnifiée : vaporisée en gouttelettes microscopiques, elle se trouve partout à la fois. C’est la même approche générale qui avait entraîné le passage d’un réseau de communication téléphonique centralisé à l’architecture souple et distribuée d’Internet 34. Chaque fois qu’un ensemble de transactions a été passé, il est relaté dans un bloc d’information qui sera relié à celui qui le précède et à celui qui le suivra par des techniques de chiffrement. Le journal, qui est accessible à tout intéressé, se construit à partir de la toute première transaction, par empilement de strates successives 35. Le caractère totalement infalsifiable du registre devrait être considéré avec prudence : dans le domaine de la sécurité informatique, rien n’est invulnérable. Les auteurs prudents se contentent de qualifier la technologie « d’extrêmement robuste » 36.

Le fonctionnement qui vient d’être décrit permet de figer dans le marbre numérique une information quelconque. De multiples usages peuvent alors être imaginés, dont certains intéressent à l’évidence le droit des preuves. Ainsi, conserver une description horodatée d’une création de l’esprit, par le texte ou par l’image, permettrait à un auteur de démontrer aux tiers l’antériorité de son droit. Une chaîne de blocs pourrait servir de registre d’état civil, ou de livre foncier, ou de répertoire des testaments. On pourrait encore, et c’est le point qui nous intéresse ici, confier à sa mémoire supposée infaillible le souvenir de la conclusion d’un contrat et de son contenu.

La blockchain et ses "étranges informaticiens" expliqués aux enfants.

Il est parfois affirmé qu’une convention cristallisée dans une blockchain constitue nécessairement un écrit électronique au sens du Code civil, une preuve littérale parfaite 37. L’affirmation est inexacte. Rappelons que « L’écrit électronique a la même force probante que l’écrit sur support papier, sous réserve que puisse être dûment identifiée la personne dont il émane et qu’il soit établi et conservé dans des conditions de nature à en garantir l’intégrité » 38. Il est vrai qu’une chaîne de blocs conserve en principe les informations dans des conditions de nature en garantir l’intégrité. En revanche, rien dans son fonctionnement par défaut n’assure que l’identité des personnes à l’origine de la transaction a été sérieusement vérifiée. Le registre est totalement aveugle au monde qui l’entoure. S’il est capable de conserver une trace pérenne d’un contrat dont on lui dit qu’il a été passé entre Dupont et Durand, il n’a aucune capacité à déterminer par lui-même si ces noms correspondent à une identité réelle, s’ils sont usurpés ou s’ils constituent des pseudonymes. Une interface avec le monde social et juridique lui est nécessaire. À cette étape, le recours à un tiers de confiance ne peut être évité 39. Mais une fois que cette autorité de certification a confié à chaque citoyen une clé de chiffrement personnelle correspondant à une identité vérifiée, une fois que les joueurs sont connus, la blockchain peut arbitrer seule la suite de la partie.

Ainsi, la technologie blockchain ne saurait résoudre à elle seule les difficultés suscitées par les concepts de signature électronique et d’écrit électronique, mais son développement fournira sans doute une partie des solutions.

Il reste qu’à l’heure actuelle, la place de l’écrit électronique dans la pratique des contrats en ligne reste tout à fait marginale. Il faut alors se contenter de modes de preuve plus frustes et moins puissants.

2 – La place centrale des modes de preuve imparfaits

283. Cas dans lesquels un écrit est exigé – Admettons qu’en général, le commerçant en ligne ne dispose pas d’un écrit électronique. Dans la grande majorité des transactions passées sur Internet, la valeur en litige est inférieure à 1500 euros, ce qui autorise le recours à des modes de preuve différents 40. Mis à part l’aveu et le serment judiciaire, qui ont vocation ici comme ailleurs à jouer un rôle extrêmement marginal, il s’agira alors de preuves dites « imparfaites », en ce que leur force de conviction sera librement appréciée par le juge 41.

Il n’est cependant pas exclu que la valeur en litige soit supérieure à 1500 euros dans le cas d’achats de matériel informatique, photographique, d’électroménager, d’instruments de musique… Là, l’écrit est en principe obligatoire, mais il existe des exceptions.

284. Dérogations – La première exception profite à celui qui peut se prévaloir d’un commencement de preuve par écrit. Il s’agit de « tout écrit qui, émanant de celui qui conteste un acte ou de celui qu’il représente, rend vraisemblable ce qui est allégué » : il sera alors possible d’avoir recours à tout autre mode de preuve pour compléter, par un élément distinct, ce commencement de preuve par écrit 42. Ce complément constituera une preuve imparfaite, c’est-à-dire que le juge aura à apprécier sa force de conviction, ce qu’il n’aurait pas eu à faire face à une preuve littérale en bonne et due forme.

Une deuxième exception à l’exigence d’une preuve littérale au-delà de 1500 euros peut être rappelée. L’article 1360 du Code civil prévoit le cas de l’impossibilité matérielle d’établir un écrit à laquelle se serait heurtée la partie qui cherche à prouver l’obligation. Un auteur explique ainsi : « […] en l’état de la science et de la technique et de l’absence de signature sécurisées au sens strict, il n’est jamais possible d’établir électroniquement une preuve littérale » 43. À supposer que l’argument ait été valable un jour, il semble à présent daté : pour des transactions d’un tel montant, les solutions techniques existent et pourraient être mises en place.

285. Plan – Gardons tout de même à l’esprit que la grande masse des transactions en ligne est inférieure au seuil de 1500 euros. Cela explique que l’on se contente de modes de preuve imparfaits. Leur simplicité (a) compense leurs faiblesses (b).

Le journal d’un serveur pourrait-il servir de preuve ? Illustration : « CapturaPr2 » par MarcGrau97 – CC BY SA 4.0.

286. Les logs : admissibilité – Il s’agit de rechercher une trace des connexions ayant mené à la conclusion du contrat dans le journal interne du serveur tenu par le commerçant ou la plateforme. Commençons par souligner qu’un tel document ne peut certainement pas être considéré comme un commencement de preuve par écrit. La définition du Code civil, que nous avons rappelée, précise qu’il doit s’agir d’un écrit émanant de celui qui conteste l’acte. Tel n’est pas le cas document tiré du serveur du commerçant en ligne 44. Poursuivons néanmoins notre examen de la valeur probante de ce document, en gardant à l’esprit que, si la valeur en litige est supérieure à 1500 euros, il ne pourra servir que comme complément extrinsèque à une tierce pièce qui, elle, répondrait aux exigences posées pour les commencements de preuve par écrit.

L’ancien article 1349 du Code civil, dont il n’y a plus d’équivalent exact depuis l’ordonnance de 2016, disposait : « Les présomptions sont des conséquences que la loi ou le magistrat tire d’un fait connu à un fait inconnu ». Il existe ainsi des présomptions légales, qui ne nous intéressent pas ici, mais également des « présomptions qui ne sont point établies par la loi » 45, que la doctrine nommait « présomptions du fait de l’homme » 46. Celles-ci figurent au nouvel article 1382 du même Code : « Les présomptions qui ne sont pas établies par la loi, sont laissées à l’appréciation du juge, qui ne doit les admettre que si elles sont graves, précises et concordantes, et dans les cas seulement où la loi admet la preuve par tout moyen. ». Qu’est-ce qu’un log, du point de vue du droit des preuves, si ce n’est une telle présomption 47? D’un fait connu — il existe une trace dans un fichier informatique — le juge va tirer un fait inconnu – cette trace a été créée par l’action du client, souscrivant le contrat électronique.

Néanmoins, on songera peut-être à opposer à la production du log l’ancien adage, devenu récemment article de loi : « nul ne peut se constituer de preuve à soi-même (sic) » 48. Mais il faut se représenter le sens de cette règle le plus exactement possible, tant il apparaît que les contrats du commerce électronique mettent « le droit de la preuve à l’épreuve de l’unilatéralisme » 49. Or cette sentence est largement critiquée en doctrine, du moins en ce qu’elle prétendrait s’opposer à toute production d’une preuve unilatérale, dans son principe même. Un premier niveau de critique consiste à affirmer que les preuves unilatérales peuvent et doivent être examinées par le juge, mais qu’elles ne peuvent simplement pas suffire, à elles seules, à emporter sa conviction 50. Certains arrêts ont pu sembler en ce sens 51. Un second niveau de critique va jusqu’à prétendre qu’il est possible de convaincre le juge sur la seule foi d’une ou plusieurs preuves unilatérales, si le magistrat en vient à estimer que la manière dont ces preuves ont été constituées mérite sa confiance 52. Ainsi des juges, pour constater que des passagers s’étaient présentés tardivement au comptoir de leur compagnie aérienne, se sont-ils reposés sur le seul « listing informatique des opérations d’enregistrement », dans la mesure où une entrée ne peut être apposée sur ce registre sans que ces passagers n’aient présenté leurs documents personnels : c’est la manière dont le procédé est construit qui le rend crédible 53. Les relevés des communications par l’opérateur téléphonique, ensuite, constituent une hypothèse plus proche encore de celle qui nous occupe. Nous avons souligné précédemment qu’ils ne peuvent valoir commencement de preuve par écrit, puisqu’ils n’émanent pas de la partie contre laquelle la demande est dirigée. Mais il a été jugé qu’ils peuvent valoir comme présomption, et cette seule présomption peut suffire à emporter la conviction des magistrats 54.

Il semble donc qu’il ne reste pas grand-chose de l’adage « nul ne peut se constituer… », et que la présomption tirée d’une preuve unilatérale soit finalement une présomption comme une autre 55. La preuve unilatérale n’en est pas moins une preuve, lorsqu’elle parvient à convaincre.

287. Les logs : force de conviction – Quelles sont alors les chances que les magistrats soient convaincus par la production des logs ? Nécessairement assistés sur ces questions par des experts, les juges auront à examiner la plateforme technique mise en place par le commerçant, et à en apprécier la fiabilité : comment sont conçus les logiciels permettant le fonctionnement du serveur informatique ? Comment construisent-ils le journal des opérations : y a-t-il un risque élevé d’erreur, de falsification ? A-t-on recours à un tiers prestataire, et si oui peut-on en déduire que les données sont dignes d’une plus grande confiance ? À considérer que les différents processus ayant abouti à la production des données produites devant le juge sont tous fiables, on aboutira le plus souvent à un lien entre un panier de produits — biens ou prestations de services — d’une part, et un utilisateur d’autre part. Par « utilisateur » on entend deux types de données : celles qui ont été renseignées dans le compte client, dont on a déjà vu qu’elles étaient purement déclaratives et dont la valeur probatoire est donc très faible, mais aussi les données relatives à l’adresse IP de l’utilisateur. L’adresse IP a déjà été définie plus haut comme un identifiant chiffré, unique, attribué à une machine ou à un ensemble de machines connectées à Internet 56. Si le point d’accès au réseau est un domicile particulier, on ne saura pas pour autant lequel des habitants du domicile, ou des amis de passage tenait la souris au moment de la commande. Il est également possible qu’un réseau sans fil domestique mal sécurisé soit piraté : l’acheteur réel sera alors masqué derrière l’IP d’un acheteur apparent. D’autre part, l’adresse peut être celle d’un accès collectif, cybercafé ou entreprise, ce qui rend la traque encore plus difficile. Ajoutons que le commerçant dispose de l’adresse IP et de l’heure de la transaction, mais qu’il ne peut en déduire lui-même à qui cette adresse était attribuée : seuls les FAI disposent de cette information, et ils ne la délivrent généralement qu’à la demande de la justice – cette mesure ayant évidemment un coût.

La description qui vient d’être donnée vaut dans le cas d’une commande à partir d’un poste informatique classique. Mais dans le cas d’une commande passée à partir d’un smartphone, l’utilisateur relie dès l’acquisition son compte utilisateur à sa carte SIM, c’est-à-dire à un contrat de téléphonie mobile dont le titulaire est, quant à lui, bien identifié, ce qui écarte les difficultés liées à une utilisation collective du terminal. De plus, lors d’un achat d’application ou de contenu via la plateforme intégrée au téléphone, par exemple iTunes (pour Apple) ou Google Play, la tabulation d’un mot de passe personnel est nécessaire 57. Les magistrats pourraient peut-être y voir des éléments allant dans le sens d’une fiabilité supérieure 58. L’achat de contenu depuis la « box » d’un FAI relie également le mot de passe à une personne physique dont l’identification a été vérifiée (au moment de l’abonnement à Internet) 59.

Quoi qu’il en soit, il apparaît que les investigations à réaliser sont complexes, d’une durée et d’un coût qui sont généralement sans rapport avec la valeur en litige, et qu’elles risquent de placer le juge dans les mains des experts informatiques.

Heureusement, d’autres éléments pourront alimenter le débat probatoire, au premier rang desquels l’utilisation de moyens de paiement par l’acheteur.

288. Les moyens de paiement – Le client aura nécessairement réglé sa commande au cybermarchand. Les instruments de paiement dont il se sera servi pourront le plus souvent être utilisés par le commerçant pour prouver que le contrat a bien été conclu, et pour identifier son partenaire. Les modes de paiement les plus classiquement employés sont le chèque, le virement, et la carte bancaire.

Un chèque est un ordre de paiement écrit, donné par le client à sa banque, qui permet de l’identifier précisément. Il peut être considéré comme une preuve littérale, et est assorti de la force particulière que lui confère le droit cambiaire : « […] les effets de commerce représentent toujours une somme d’argent incorporée au titre lui-même, l’autonomie du rapport cambiaire assurant cette incorporation. Il s’ensuit que, contrairement au titre civil pour lequel l’instrumentum ne constitue qu’un moyen de preuve, pour les effets [de commerce], le titre incarne le droit lui-même » 60. Même lorsque le chèque est irrégulier, parce qu’il ne contient pas les mentions obligatoires, ou que son encaissement est demandé tardivement, il peut encore valoir comme commencement de preuve par écrit 61.

Lorsque le commerçant est payé par virement, il ne bénéficie pas, cette fois-ci, d’une preuve littérale parfaite comme dans le cas d’un chèque régulier. En effet, à supposer qu’il existe un ordre de virement écrit et signé — ce qui n’est pas systématique puisque, en tant que mandat, il obéit au principe du consensualisme 62 —, ce n’est pas le webmarchand qui est en sa possession, mais la banque. Toutefois, la trace du virement dans les comptes du bénéficiaire peut valoir commencement de preuve par écrit, lorsqu’elle est accompagnée d’un libellé qui fait référence à la prestation contestée 63. Concourant à la preuve de la créance, le virement peut également concourir à la preuve de l’imputabilité de l’opération : l’identité de son auteur sera connue, et elle aura été vérifiée par la banque.

La majeure partie des paiements en ligne est réalisée au moyen d’une carte bancaire. Dans les comptes du commerçant apparaîtra une trace très proche de celle laissée par un virement : dès lors, on voit mal comment refuser à l’une la qualité de commencement de preuve par écrit qui a été reconnue à l’autre. Toutefois, un tel mode de paiement offre une sécurité bien plus faible lorsque seules les informations faciales de la carte sont réclamées, ce qui est très souvent le cas 64. Si son titulaire prétend qu’il y a eu fraude, il ne sera plus possible de considérer automatiquement que le paiement « émane de celui contre lequel on l’allègue », et il n’y aura donc plus commencement de preuve par écrit 65.

Les instruments de paiement traditionnels bénéficient donc d’un pouvoir identifiant, dont l’intensité varie selon les circonstances. Mais de nouveaux moyens de paiement en ligne sont en train de se développer à grande vitesse. Certains sont conçus pour le règlement de petites sommes : c’est la question des « micropaiements ». Ils se présentent parfois sous la forme d’une créance « au porteur » : chèques cadeaux, identifiants à usage unique… Le paiement est alors entièrement anonyme, qualité qui, loin d’être accidentelle, est au contraire mise en avant par les fournisseurs de ces services 66. Il sera alors impossible d’imputer le contrat électronique, de manière fiable, à une personne physique précise, mais tel est également le cas des achats de petits montants réglés en espèces dans le commerce traditionnel. De plus, il est possible pour le vendeur de « monnaie électronique » d’en proposer deux versions, dont l’une est réservée aux mineurs. Si un mineur en fait l’acquisition, ou qu’un adulte déclare acheter cette monnaie pour l’offrir à un mineur, le code identifiant qui sera délivré ne permettra pas l’achat de certains produits réservés à un public de majeurs 67.

Un problème similaire est posé par l’utilisation de monnaies électroniques de type bitcoins 68. Ainsi qu’il a été exposé, la circulation de cette devise virtuelle est retranscrite dans un registre fondé sur la technologie des chaînes de blocs, qui n’impose nullement dans son principe que ses utilisateurs fournissent une identité réelle et vérifiée. Accepter des paiements en bitcoins revient donc à accepter le principe d’une clientèle d’anonymes. Les motifs peuvent être louables — afficher une politique rassurante en matière de collecte de données personnelles — ou plus douteux – proposer des biens et services illicites 69. Précisons cependant que les services de l’État, qu’il s’agisse de l’administration fiscale ou de la police, ne sont pas dénués de tout moyen d’investigation permettant de mettre au jour les identités réelles cachées derrière les comptes en cryptomonnaies 70.

289. Les justificatifs de domicile ou d’identité – Afin de combattre les détournements de moyens de paiement et les usurpations d’identité, dont nous avons vu qu’ils étaient rendus plus aisés par les systèmes de vente à distance, certains commerçants avertissent leur clientèle qu’ils sont susceptibles de réclamer des documents supplémentaires s’ils le jugent utile. Ainsi, les conditions générales de Rue du commerce contiennent-elles l’article suivant : « 3.2. Les contrôles anti-fraude. Afin d’assurer la sécurité des transactions et de répondre au souci du plus grand nombre de prévenir les fraudes en matière de vente à distance, nous effectuons des contrôles sur la passation des commandes. Dans le cadre d’un contrôle, nous vous invitons par courriel à transmettre des justificatifs de domicile et d’identité (le but étant de s’assurer de la réalité de l’identité et de la domiciliation (par exemple une quittance d’électricité, une facture de téléphone fixe pour la perfection de la commande) […] » 71.

De tels documents, au contenu neutre, peuvent difficilement être considérés comme « rendant vraisemblable » la volonté de passer une transaction précise : par conséquent, ils ne paraissent pas devoir être considérés comme des commencements de preuve par écrit. Le juge pourrait cependant y voir de simples présomptions, concourant à la démonstration qu’il n’y a eu aucune usurpation d’identité, et que les autres preuves présentées — log, trace d’un paiement — émanaient bien de l’acheteur apparent. Mais il semble évident que les enseignes recueillant ces documents ne cherchent pas à se constituer des preuves susceptibles d’être présentées lors d’un contentieux : il s’agit d’une démarche essentiellement préventive.

290. Le rôle éventuel des conventions de preuve – Les règles du droit probatoire ne sont pas toujours impératives. En effet, s’agissant des droits « dont les parties ont la libre disposition, [les] conventions de preuve sont licites », d’après la jurisprudence 72. N’est-ce pas la solution parfaite aux problèmes soulevés jusqu’ici ? Ce n’est pas aussi évident, et les observations qui vont suivre appellent à la prudence.

Tout d’abord, il faut que la convention déroge suffisamment clairement aux règles légales de preuve. À cet égard, une ancienne version des conditions générales des magasins en ligne d’Apple (les Stores), constituait un contre-exemple intéressant : « L’utilisation des Stores vous donne la possibilité de conclure des contrats et/ou d’effectuer des transactions électroniquement. Vous reconnaissez que vos demandes électroniques constituent votre accord et votre volonté d’être lié contractuellement et de payer pour ces contrats et achats. […] » 73. On voit mal ce qu’apporte une telle stipulation. Est tout à fait claire, en revanche, la clause des conditions générales de la FNAC relative au téléchargement de livres numériques, ainsi libellée (art. 3) : « […] Sauf preuve contraire, les données enregistrées par Fnac Direct constituent la preuve de l’ensemble des transactions passées par Fnac Direct et ses clients » 74.

Ensuite, les auteurs s’accordent à dire que la convention de preuve ne peut faire davantage que poser une présomption simple, qui doit pouvoir être renversée 75 – c’est le cas dans les conditions générales FNAC précitées. En pratique, est-il vraiment possible pour le client d’apporter la preuve contraire ? De plus, même si l’on s’en tient à une présomption simple, ne confère-t-on pas in fine aux logs des serveurs de la FNAC la même valeur probante qu’une véritable signature électronique fiable, au sens du Code civil et de ses décrets d’application ? Rappelons en effet que le respect des sévères exigences de ces textes ne vaut que présomption simple de fiabilité du procédé 76. Il suffirait alors de faire de cette convention de preuve une clause de style dans les conditions générales des cybermarchands pour contourner complètement la « forteresse » de la signature électronique, en donnant à une simple preuve unilatérale la même valeur : tout ça pour ça 77 ?

Mais une dernière remarque, plus fondamentale, vient jeter le doute sur la possibilité même de stipuler de telles conventions sur la preuve. Dans le cas de contrats isolés, survient en effet une impossibilité logique d’en tenir quelque compte que ce soit. L’utilisation traditionnelle de ce procédé par les banques repose sur un montage solide : les conditions générales d’utilisation des cartes bancaires sont signées en agence, sur un contrat « papier », et posent par exemple que, pour l’avenir, la tabulation du code PIN, ou plus précisément sa trace dans les serveurs de la banque, vaudra comme preuve entre les parties. Mais si l’on passe un seul contrat électronique ponctuel, le système ne fonctionne plus ! Pour prouver qu’un contrat a été passé, on ne peut se référer à une convention de preuve figurant dans ledit contrat, car elle ne pourra produire ses effets que… s’il est prouvé qu’elle a été acceptée : c’est une boucle de raisonnement. Le mécanisme n’a donc d’intérêt que s’il figure dans un premier contrat-cadre dont l’assise probatoire est, quant à elle, d’une solidité incontestable au regard des règles légales. Ce n’est qu’ainsi qu’il sera possible de changer les règles du jeu : pour l’avenir seulement 78.

De l’ensemble de ce qui précède, il résulte que les moyens de preuve que l’on aurait cru a priori incontournables en la matière — preuve littérale électronique et convention de preuve — se sont révélés d’un usage extrêmement minoritaire, presque anecdotique. Ce sont des concepts anciens du droit probatoire qui sont mobilisés : les commencements de preuve par écrit, et les présomptions du fait de l’homme. De plus, les logs tirés des serveurs du marchand ne sont destinés, la plupart du temps, qu’à jouer un rôle accessoire, à côté de la preuve plus fiable et plus précise que constitue le moyen de paiement. Les failles d’un tel système sont nombreuses.

291. Quels risques ? – Au regard des éléments théoriques qui ont été réunis, il faut à présent se demander si le système probatoire français fonctionne de manière satisfaisante en pratique. L’absence de contentieux notable en la matière ne suffit pas à se réjouir en effet : elle pourrait s’expliquer, bien souvent, par la relative faiblesse des valeurs en litige, de nature à dissuader une partie d’agir quand bien même elle s’estimerait lésée.

Quels sont les risques qu’un acheteur utilise les règles du droit probatoire pour revenir, de mauvaise foi, sur un engagement qu’il aurait pourtant bel et bien pris ? Tout d’abord, s’il est un consommateur, relevons qu’il dispose en matière de vente ou de prestation de service conclue à distance d’un droit de rétractation 79 : s’il regrette son achat, il n’aura pas besoin de se placer, de mauvaise foi, sur le terrain probatoire. Ensuite, il aura été identifié par son paiement. Mais nous avons vu que le paiement par carte bancaire est le plus fréquent, et qu’il est souvent réalisé par simple indication des numéros figurant au recto et au verso de la carte. En raison du risque élevé de fraude qui résulte d’un tel système, le Code monétaire et financier a mis en place un système d’indemnisation 80. Il suffit pour l’essentiel d’une simple déclaration du titulaire du moyen de paiement, selon laquelle il n’a pas autorisé la transaction, pour que l’établissement de crédit soit amené à le rembourser intégralement, se retournant ensuite contre le marchand 81. Mais, dans un second temps, le vendeur pourrait utiliser les autres preuves dont il dispose pour conforter celle qui résulte du paiement par carte bancaire : enregistrement de la transaction dans les logs de ses serveurs, présomption découlant de l’adresse de livraison si elle correspond au domicile du titulaire de la carte et même, si la valeur de la transaction était importante, justificatifs d’identité ou de domicile que l’on n’aura pas manqué de lui réclamer. Fort de ces présomptions concordantes, le marchand pourrait tenter de prouver l’existence du contrat, et en réclamer l’exécution forcée, ce qui contraindrait le client à payer à nouveau 82. Nous verrons toutefois qu’il pourrait être difficile de convaincre le juge, tant il sera parfois délicat de distinguer ces indices de ceux résultant d’une situation dans laquelle la carte a bien été volée, en particulier si l’acheteur a fourni une adresse postale qui n’est pas la sienne ni celle d’un proche.

Les situations les plus préoccupantes, précisément, sont celles qui tiennent à l’intervention d’une tierce personne, qui interpose entre elle et le marchand un acheteur apparent, pour mieux se livrer à une forme de fraude. Les délinquants n’ont évidemment pas attendu le numérique pour traquer les failles des circuits commerçants, en tâchant d’en tirer parti. Mais le commerce électronique offre de nouvelles vulnérabilités, susceptibles d’être exploitées à grande échelle. La fraude repose presque toujours sur un numéro de carte bancaire volé, et sur le système déjà décrit qui permet de payer à l’aide de ces seules informations. On parle de « deux fraudes à la minute pour les achats par carte bancaire sur Internet » 83. Cette fraude est particulièrement redoutable lorsqu’elle relève d’une forme de crime organisé : elle tend à concerner des montants de plus en plus considérables (alpha). Mais un autre phénomène, que la pratique a pris l’habitude d’appeler « fraude familiale », mérite que l’on s’y arrête, quoique ses enjeux semblent moindres (bêta).

292. Fraude « simple » – Le procédé criminel le plus rudimentaire consiste à acheter un maximum d’objets destinés à une revente « au noir » à l’aide de ces cartes, avant que leur titulaire réel ne fasse opposition 84. Le mécanisme d’indemnisation issu du Code monétaire et financier, décrit plus haut, aboutira à ce que le client de la banque soit indemnisé par son établissement, puis que l’établissement fasse finalement supporter la perte par le marchand. Ledit marchand pensera peut-être disposer de plusieurs éléments probants contre le client apparent, mais l’analyse révèle leur fragilité. Le moyen de paiement ? Mais son titulaire prétend que le numéro a été volé. Les logs du serveur ? Mais ils ne pointeront généralement pas vers l’accès personnel du client apparent à son domicile. Cela pourrait vouloir dire que le client a passé la commande depuis un autre lieu — il peut cliquer depuis n’importe quel accès au réseau, partout dans le monde -, mais cela pourrait aussi signifier que ce n’était pas lui qui agissait. L’adresse de livraison ? Elle correspondra à un nom et à un lieu qui n’ont aucun rapport avec le client apparent. Une enquête de police révèlera certainement, ultérieurement, que ce client apparent n’a effectivement rien à voir avec la commande 85. En attendant, le juge civil devrait se montrer extrêmement prudent face à une demande d’exécution forcée : son pouvoir de libre appréciation des présomptions devrait être exercé avec tact et mesure.

Que peuvent faire les marchands ? D’abord, mettre en place des techniques statistiques révélant la probabilité de fraude pour une commande donnée : en fonction du lieu de connexion, du type d’adresse de livraison, du profil de la commande, des « matrices de risque » sont construites, qui appellent une intervention humaine pour que la commande soit validée et livrée. Des justificatifs de domicile ou d’identité sont alors réclamés par les préposés du commerçant, ou même une image scannée de la carte bancaire — cryptogramme masqué — afin de démontrer que celui qui commande en possède la maîtrise physique, et qu’il n’a pas seulement recopié les numéros. Mais de tels justificatifs peuvent être falsifiés par des graphistes bien formés. De plus, une nouvelle forme de fraude s’est développée en réaction à ces exigences de justificatifs.

293. Fraude « au consignataire » – Cette technique, appelée par la pratique « fraude au consignataire », repose sur le montage suivant. Des personnes crédules seront recrutées par la voie de petites annonces alléchantes, leur proposant une rémunération mensuelle confortable en contrepartie d’une tâche simple : recevoir chez elles et réexpédier des colis en grand nombre. Ainsi, le fraudeur va pouvoir utiliser l’adresse, les justificatifs d’identité et de domicile du « consignataire » lorsqu’il achètera des biens en réglant avec un numéro de carte bancaire volé. Au bout de quelques semaines, le consignataire, qui ne voit arriver aucune rémunération, s’en inquiète auprès de son « employeur », mais ne reçoit pas de réponse : le fraudeur aura changé de mule entre-temps. Le naïf recevra cependant bien vite la visite des services de police, puisqu’il apparaît comme destinataire de nombreux achats réglés par des moyens de paiement volés. Le fraudeur intelligent ne sera vraisemblablement jamais retrouvé. Les marchands floués disposent-ils d’un fondement leur permettant de se retourner contre le consignataire ? S’ils cherchaient à le désigner comme leur cocontractant réel, mettant en avant l’adresse de livraison et les justificatifs d’identité et de domicile reçus, le consignataire démontrerait au juge que ces présomptions ne doivent pas emporter sa conviction. Il produirait le « contrat de travail » qu’il avait reçu, et arguerait de ce que les commandes étaient en réalité passées par son « commettant ». Mais alors, si le consignataire n’est pas son cocontractant, le marchand pourrait tenter d’engager sa responsabilité civile délictuelle : en acceptant de se prêter à ces opérations de réexpédition de colis pourtant fort suspectes, le consignataire n’a-t-il pas commis la faute d’imprudence prévue à l’article1241 du Code civil causant par là un préjudice à autrui ? Il faut cependant garder à l’esprit la fameuse jurisprudence Costedoat, selon laquelle : « n’engage pas sa responsabilité à l’égard des tiers le préposé qui agit sans excéder les limites de la mission qui lui a été impartie par son commettant » 86. Or, même si son salaire ne lui sera jamais versé, le naïf s’est bien placé en situation de subordination, dans le cadre de ce qu’il pensait être un contrat de travail, et croyait accomplir strictement la mission qu’il lui avait été confiée. L’immunité du préposé ne semble devoir céder qu’en cas d’infraction pénale ; la relative imprécision de la jurisprudence en la matière ne permettant pas de déterminer clairement si cette infraction pénale doit être intentionnelle 87, ou si n’importe quelle infraction pénale est suffisante 88. Mais même pour le cas où une simple infraction pénale non intentionnelle suffirait, il sera malaisé de trouver une norme pénale que le consignataire aurait violée, lorsqu’il a été authentiquement candide – et le doute sur ce point lui profitera. Le commettant ayant disparu, la victime se retrouve abandonnée à son sort : c’est précisément ce que certains reprochent à la jurisprudence Costedoat 89.

294. Fraude de type « marketplace » – Une troisième technique de fraude, plus habile encore, peut être ici décrite. Certaines plateformes de commerce électronique vendent non seulement des produits en leur propre nom, mais jouent encore le rôle d’intermédiaires pour le compte de plus petits commerçants, qui veulent disposer de la visibilité que confère le site d’un des champions du secteur – un service que la pratique nomme marketplace. L’internaute qui cherche un article sur le site de la Fnac ou d’Amazon, par exemple, pourra choisir d’acheter ce produit « vendu et expédié » par cette grande marque, ou bien vendu par une plus petite boutique, mais expédié par la grande marque, ou encore vendu et expédié par la petite boutique, pour autant de prix différents. Pour ajouter encore à la confusion, il arrive que le marchand sous-traite la partie logistique à un concurrent sans même l’annoncer à l’internaute. Le résultat est que les internautes ne s’étonnent plus guère de recevoir leurs commandes sous des emballages portant des marques avec lesquelles ils n’avaient pas contracté. Cette faille est exploitée par les fraudeurs. Ils vont proposer à la vente sur une marketplace des articles qu’ils ne possèdent pas. Des clients honnêtes vont se présenter pour acheter, et les payer. Les fraudeurs vont encaisser l’argent, puis commander eux-mêmes les articles attendus auprès d’un véritable marchand, mais en payant avec une carte volée. Ils rempliront le bon de commande avec les coordonnées des clients honnêtes, et leur adresse de livraison. Quand ces articles seront présentés à la livraison, les clients vont les accepter en toute bonne foi. Les fraudeurs disparaîtront avec leur argent. Enfin, les marchands payés avec les cartes bancaires volées vont se présenter chez les clients honnêtes, en les accusant de fraude. Le résultat est redoutable : contrairement au naïf consignataire étudié précédemment, le client n’avait quasiment aucun moyen de se douter qu’il était l’instrument d’une mafia. Ici encore, le juge ne devra pas tirer de conclusions trop hâtives des présomptions dont il dispose — adresse de livraison, fait que la commande a été acceptée, la chose déballée et utilisée — car les apparences sont entièrement trompeuses. Rétablir le véritable scénario qui s’est déroulé interdit au marchand de considérer celui qu’il a livré comme son cocontractant et donc de lui réclamer paiement. Mais, corrélativement, le client devra restituer une marchandise qui ne lui appartient pas, et porter plainte pour escroquerie contre le fraudeur qui l’a déterminé à payer par ses manœuvres frauduleuses 90.

De manière générale, dans ces hypothèses de fraude mafieuse, l’aspect pénal ne saurait être négligé : si des poursuites sont engagées, la règle selon laquelle « le pénal tient le civil en l’état » pourrait obliger le juge civil à sursoir à statuer, et à tenir compte des conclusions d’une instance qui aura obéi aux règles de la procédure pénale 91.

295. Renforcer les systèmes d’authentification – Les dommages subis par les marchands dans le cadre de ces fraudes pourraient être absorbés par la mise en œuvre d’un mécanisme assurantiel, et le sont déjà certainement très souvent en pratique. Mais, bien évidemment, les coûts afférents à cette couverture sont répercutés sur toutes les transactions « honnêtes » : il est donc fondamental d’éviter que ces phénomènes ne prennent une trop grande ampleur. La solution passe par l’abandon total des possibilités de payer par simple utilisation des données faciales des cartes bancaires : c’est le maillon faible qui rend ces différentes fraudes possibles, et il faut à présent se tourner vers des procédures plus sécurisées 92. Le dispositif « 3d secure », qui tend enfin à se répandre, demande par exemple au client de confirmer le paiement à l’aide d’un code unique reçu par SMS sur son téléphone portable 93. Cette procédure, qui rend la fraude très difficile, tarde à se généraliser parce que, mal connue et mal comprise des clients, elle les dissuadait de poursuivre leur commande, et faisait s’effondrer les transactions pour les sites qui la mettaient en place 94. Il est temps de faire évoluer les mentalités. Lorsqu’un tel système de sécurité personnalisé est à l’oeuvre, le Code monétaire et financier précise que le client doit supporter les pertes liées à l’utilisation frauduleuse, dans la limite de 150 euros 95. De plus, et selon les contrats passés entre les marchands et les établissements bancaires, il arrive que ces derniers prennent le risque à leur charge, pour le surplus, alors que nous avons vu qu’ils le font peser sur le commerçant lorsque le paiement a lieu par simple fourniture des informations faciales de la carte.

Envisageons à présent une forme de fraude moins inquiétante, mais bien réelle : la fraude dite « familiale ».

296. Concept – Ce que les professionnels appellent « fraude familiale » consiste tout simplement dans le détournement des moyens de paiement d’une personne par ses proches, le plus souvent par ses enfants, qui profitent des facilités que leur procure leur présence physique au sein du foyer 96. Quoi de plus facile, en effet, que de profiter d’une courte absence ou de quelques minutes d’inattention parentale pour recopier les données faciales d’une carte bancaire ? Nous avons vu que ces informations sont généralement suffisantes pour procéder au paiement. Mais un certain système de micropaiement rend la fraude familiale encore plus simple. Le paiement par un jeune enfant pourrait même être involontaire, ou en tout cas inconscient, tandis que l’utilisation de la carte bancaire parentale est toujours une démarche consciente.

297. Système « Internet plus » – « Internet plus » est en effet un système de paiement par simple ajout du prix du bien ou du service à la prochaine facture du FAI ou de l’opérateur de téléphonie mobile 97. Ces professionnels de l’accès au réseau se sont regroupés au sein d’une « Association française du multimédia mobile », qui propose des contrats aux fournisseurs de contenu numérique. Ce contenu consiste par exemple en l’accès à un article de journal, l’achat de l’extrait k-bis d’une entreprise, le téléchargement de fonds d’écran ou de sonneries pour téléphones portables… L’idée est la suivante : le FAI facturera et fera payer le service à son abonné, pour le compte du fournisseur de contenu, via un système très efficace. L’internaute n’aura, explique l’association, que « deux clics » à faire pour payer, sans créer aucun compte utilisateur, ni rentrer aucun identifiant ou mot de passe. Il est identifié automatiquement, et sa facture Internet est automatiquement débitée du montant correspondant.

Plus précisément, la procédure varie selon l’opérateur : l’identifiant et le mot de passe de l’abonné doivent tout de même être saisis systématiquement chez SFR ; chez Bouygues Telecom, pour le premier achat seulement, s’il est supérieur à 10 euros ; chez Free, pour le premier achat uniquement. Mais chez l’opérateur historique, le système est proposé dans sa version la plus « pure » : le fameux « double clic » exigé par le Code civil – le premier pour accéder à un récapitulatif, le second pour valider le panier – vaut non seulement acceptation du contrat, mais surtout paiemen : la somme apparatra sur la prochaine facture, et sera bien souvent payée par l’abonné sans aucune intervention de sa part, par le simple jeu du prélèvement automatique. Comment est-ce techniquement possible ? Le poste informatique utilisé se connecte au réseau par l’intermédiaire d’un abonnement nominatif, auquel est associé une adresse IP unique, qui sera reconnue et permettra le paiement par simple clic. On aura compris que n’importe quel ordinateur connecté via l’accès Internet familial permettra le paiement, peu importe qui l’utilise.

Afin de mieux apprécier l’innocuité ou les dangers du système, précisons que le montant mensuel total des achats par ce moyen est normalement plafonné à 60 euros 98. La plupart du temps, les petits contenus numériques concernés sont facturés quelques dizaines de centimes, mais le prix unitaire peut aller jusqu’à 30 euros, et il est possible de souscrire un abonnement hebdomadaire pour un prix allant jusqu’à 5 euros 99.

298. Dangers pour les mineurs – Du point de vue des éditeurs de contenus, un tel système est très séduisant, puisqu’il maximise le « taux de conversion », c’est-à-dire l’aptitude d’un site marchand à transformer un visiteur en client payant 100. Du point de vue des clients, corrélativement, le système ne semble pas sans danger. Certains vendeurs de contenus tentent de rendre les mentions relatives au paiement les plus discrètes possible, ce qui se révèle certainement très efficace lorsque c’est un enfant ou un jeune adolescent qui est aux commandes de l’ordinateur. Les FAI ont réagi, en incorporant aux contrats qu’ils passent avec les éditeurs de contenus des « chartes » ou « recommandations déontologiques » 101. Puisqu’il y est renvoyé au sein des conventions passées entre les FAI et les fournisseurs de contenu, ces documents acquièrent, en dépit de leur dénomination, une valeur contractuelle obligatoire. Or, ils prévoient un principe de « loyauté à l’égard des utilisateurs », qui prescrit une transparence tarifaire, et ils posent des règles de forme précises s’agissant de la présentation des offres (choix des polices d’écriture, couleur, taille…). Il nous est cependant arrivé de découvrir des sites dont la présentation dérogeait assez nettement à ces principes, par exemple en marquant en très gros caractères qu’un téléchargement de sonnerie pour téléphone mobile était à zéro euro, et en très petits caractères qu’il s’agissait d’un abonnement facturé 5 euros par semaine, dont seule la première semaine était gratuite 102.

Quand bien même les règles formelles de présentation des offres seraient parfaitement respectées, le risque de dérapage semble réel lorsque le public visé est particulièrement jeune. Le quotidien régional Le Télégramme relate une histoire édifiante de ce point de vue 103. Elle concerne Habbo Hotel, un jeu en ligne prisé des adolescents, basé sur le modèle économique du free-to-play, précédemment décrit : l’utilisation est gratuite, mais des options payantes augmentant l’agrément de jeu sont proposées ; elles peuvent être réglées via « Internet plus » 104. Cela n’avait pas échappé à deux garçons de 9 et 12 ans, qui ont utilisé l’abonnement de la Maison des jeunes de Questembert, dans le Morbihan, pour s’acheter progressivement 600 euros de « mobilier virtuel » pour décorer leur univers de jeu 105. L’éditeur du jeu a réagi, et les mentions d’avertissement destinées à son jeune public ont été clarifiées 106. Malgré cela, il est difficile d’affirmer qu’elles parviendront à éclairer suffisamment le consentement d’enfants dont la conception de l’argent, avant un certain âge, est probablement confondue avec la seule figure de la monnaie fiduciaire, celle des pièces et des billets. L’idée qu’on peut dépenser une valeur correspondant à plusieurs dizaines d’euros en deux clics et sans autre formalité requiert certainement une maturité et une capacité à l’abstraction dont tous ne disposent pas ; il faut craindre en tout cas que ces aptitudes ne soient acquises plus tard que l’habileté à manier la souris.

299. Preuve du contrat – Mais de quelle preuve disposerait le fournisseur de contenu, si l’existence du contrat était niée par son client ? Ici, aucun formulaire n’est rempli, aucune adresse de livraison n’est précisée, et, surtout, aucun moyen de paiement personnel à son porteur n’est employé. Il ne reste donc qu’une trace informatique de la transaction dans les logs d’un serveur. Toutefois, la valeur probante de ces logs pourrait être renforcée en l’espèce par le fait que c’est le FAI qui enregistre le paiement, et non le fournisseur de contenu. Au moment de payer, en effet, le client est redirigé vers une page appartenant non au vendeur de sonnerie de téléphone, de « crédit Habbo », etc., mais à son FAI. Ce prestataire apparaît du point de vue de la transaction comme un tiers — comme un tiers intéressé toutefois, par la perception d’une commission — ce qui pourrait le faire apparaître aux yeux du juge comme plus fiable. Il n’y aura donc, pour convaincre que le juge, que la seule présomption tirée de ce document. Toutefois, ce log pointe non pas vers un individu déterminé, mais vers une adresse IP. Éloignons-nous un instant de l’idée de fraude strictement familiale : l’IP aurait pu être usurpée par un pirate ; un simple ami de passage dans le foyer aurait pu se trouver aux commandes du poste informatique ; un voisin auquel on aurait accordé un droit temporaire d’user de l’accès Internet en wifi aurait pu en profiter pour faire des achats via « internet plus » 107. Dans son appréciation de la solidité de la présomption, le juge devrait tenir compte de ces possibilités. Revenons à notre hypothèse : ce pourrait ne pas être l’abonné lui-même, mais par exemple l’un de ses enfants, qui a contracté. Or, les concepts classiques du droit des obligations ne permettent pas d’imputer l’opération contractuelle au foyer sans plus de précision. Allons plus loin : s’il était possible de prouver que c’est l’enfant qui a passé l’opération 108, il serait théoriquement possible au parent d’agir contre le fournisseur de contenu en répétition de l’indu, car il a payé sans être débiteur ; à charge pour le fournisseur de contenu de se retourner ensuite contre l’enfant 109.

300. Obligation occulte de surveillance de l’accès à Internet – Nous constatons donc que de tels contrats peuvent être attaqués sous de multiples angles. Mais tout cela est destiné à rester pure spéculation théorique, tant il est certain que personne ne se donnera la peine d’agir en justice pour de pareils montants. Surtout, le véritable problème posé par ce type de système de paiement se situe à un autre niveau. Pourquoi ne pas admettre qu’il pèse sur le souscripteur de l’abonnement un véritable devoir de surveiller l’usage qui est fait de ses postes informatiques ? Les conditions générales sont d’ailleurs d’ores et déjà en ce sens : « […] L’Abonné est notamment seul responsable de l’utilisation du service paiement Internet Orange […] toute connexion ou transmission de données effectuées en utilisant le service Paiement Internet Orange seront réputées avoir été effectuées par l’Abonné (…) et s’effectue sous sa responsabilité exclusive » 110. De plus, les problèmes probatoires peuvent être écartés par une convention de preuve, dont l’efficacité est ici envisageable, puisque les conditions générales qui la contiennent font l’objet d’une classique signature autographe lors de la souscription en boutique 111. Cette combinaison de clauses aboutirait à ce que le titulaire de l’abonnement ait effectivement à supporter sur son patrimoine tous les paiements réalisés via son adresse IP. Mais est-ce acceptable ? À propos de l’affaire de la Maison des jeunes de Questembert, une animatrice s’exclame : « Personne ne savait que cela existait » 112. Ce sentiment est partagé sur de nombreux forums d’utilisateurs mécontents de ce système de paiement: personne n’était au courant qu’il était possible à ses enfants ou à un ami de passage de battre monnaie à partir de l’autorisation de prélèvement donnée au FAI à la souscription de l’abonnement 113. Du moins cette surprise se retrouvait-elle parmi les abonnés aux opérateurs acceptant d’activer le système par défaut, sans exiger aucune donnée d’authentification pour valider la première utilisation.

L’étude a montré que le processus de conclusion des contrats par voie électronique prenait la forme de procédures simples et rapides, au prix d’une double fragilité : celle du consentement, si peu éclairé et si peu dense qu’on en vient à douter qu’une authentique rencontre des volontés se soit produite, et celle des preuves que la convention a bien été passée, par une personne identifiée. Mais lorsque les technologies numériques sont mises au service de l’exécution du contrat, le laxisme peut faire place à la rigueur (II).